Компания CA Technologies основана в 1976 году, и с тех пор трансформировалась в международную корпорацию в сфере разработки и производства технических решений в ИТ и ИБ секторе.

В соответствии с уникальной бизнес-стратегией Enterprise IT Management (EITM) продуктовый портфель CA Technologies содержит более 20 программных продуктов разнообразного назначения.

С начала 2016, в результате приобретения компании Xceedium, в продуктовой линейке CA Technologies появилось мощное решение для контроля действий привилегированных пользователей в физических и виртуализованных сетевых средах.

Данный продукт ранее назывался Xceedium Xsuite, и имеет более чем 10-летнюю историю успешных внедрений по всему миру. Текущее, актуальное название - CA Privileged Access Manager (далее CA PAM).

В решении реализован принцип «Zero trust» («Отсутствия доверия»), который позволяет гибко управлять правами доступа и контролировать не только постоянных сотрудников, но и временных, привлеченных специалистов. В случае необходимости - можно детально проанализировать действия привилегированных пользователей и администраторов, включая видеозапись сеанса подключения к серверу и выполняемых действий.

Простота установки в сочетании с простой лицензионной политикой позволяют быстро внедрить CA PAM и обеспечить полное соответствие требованиям законодательства, регуляторов и отраслевых стандартов.

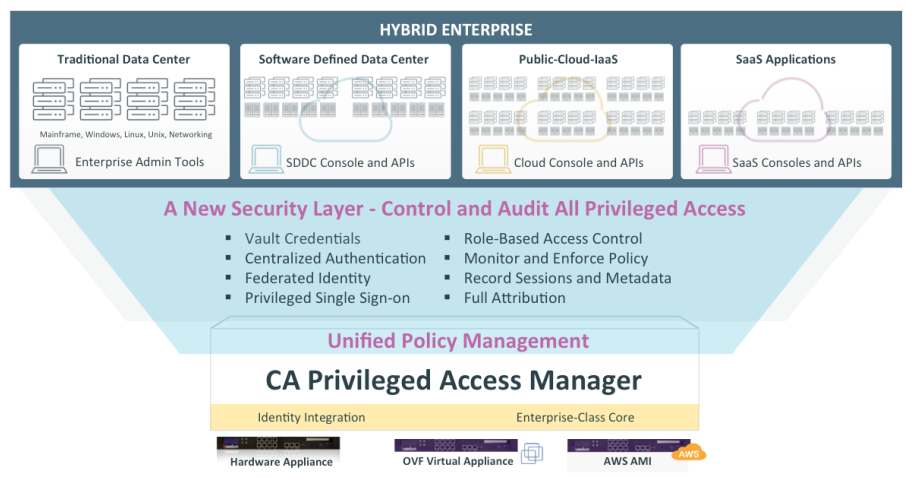

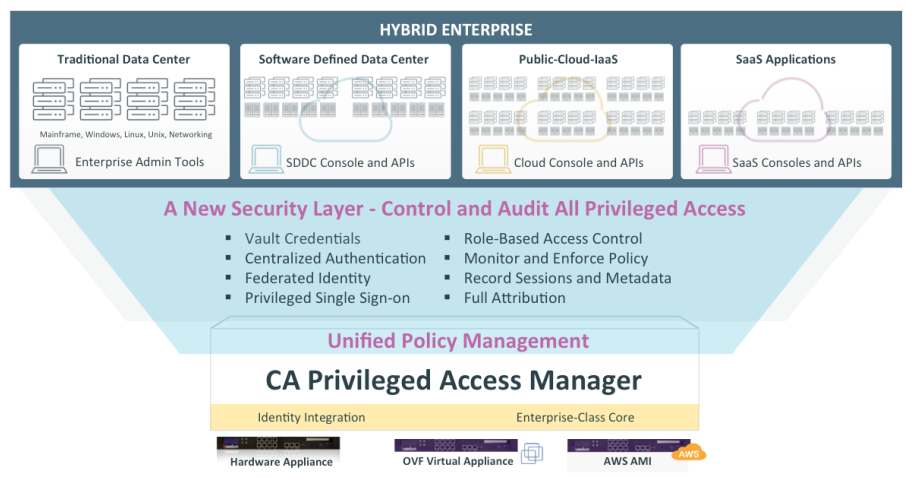

Контроль и аудит привилегированного доступа в гибридных средах

CA PAM® позволяет управлять и проверять действия пользователей с привилегированным доступом (системных администраторов, операторов, специалистов по установке, настройке и обслуживанию оборудования и программных сред) в различных сценариях. В программно-аппаратных комплексах реализован принцип «Zero trust» («Отсутствия доверия»), который запрещает доступ к любым ресурсам, за исключением явно разрешенных.

CA PAM позволяет контролировать действия привилегированных пользователей в гетерогенной среде, включая разнообразные версии Linux, Microsoft Windows, популярные версии Unix, сетевое оборудование (например, роутеры и маршрутизаторы), различные приложения (например, базы данных и бизнес-приложения) и многое другое. Дополнительные компоненты CA PAM позволяют выполнить интеграцию и повысить защищенность гибридных облачных сред, платформ мэйнфреймов, серверов в дата-центрах, ресурсов в Amazon Web Services (AWS) и наборов ресурсов под контролем VMware vSphere.

Всесторонняя защита привилегированного доступа

Целостный подход к защите

Многие заказчики задумываются над переводом части своей ИТ-инфраструктуры в виртуальные и (или) облачные среды. С помощью CA PAM возможно максимально точное разделение и применение политик привилегированного доступа для системных администраторов разного уровня. Вы можете определить политики доступа для всех вариантов инфраструктур – физических серверов в дата-центрах, виртуальных инфраструктур и частных или публичных облаков.

Всесторонний контроль привилегированных пользователей на основе заданных ролей, интеграция и использование существующей у заказчиков системы аутентификации и контроля доступа (IAM) позволяют надежно контролировать доступ к ресурсам, вне зависимости от их расположения. При работе в облаке Amazon Web Services (AWS), CA PAM позволяет автоматически связать уже имеющиеся роли из AWS IAM, в том числе для пользователей из службы AWS Federated users.

Внедрив CA PAM, Вы сэкономите время, деньги и избежите проблем с организацией привилегированного доступа, а также повысите качество и целостность контроля среды информационных ресурсов. Устройство CA PAM (вне зависимости от его формата – физическое, виртуальное или облачное) является единым источником политик доступа и в сочетании с возможностью записи выполненных действий позволяет проводить аудит событий информационной безопасности быстрее и проще.

Контроль пользователей с привилегированным доступом

CA PAM позволяет детально разделить доступ на основе ролей в гетерогенных средах. CA PAM управляет доступом сетевых администраторов, доверенных лиц, поставщиков услуг и подрядчиков работ, а также других пользователей с привилегированным доступом. Контроль начинается с попытки первоначального подключения, так как реализован принцип запрета любого действия, кроме явно разрешенного (deny all, permit by exception (DAPE)), позволяющий минимизировать права привилегированного пользователя в системе. Выполнение команд, которые не соответствуют политике, блокируется, и посылается уведомление о нарушении политики пользователем сотрудникам информационной безопасности.

Кроме того, после одной или нескольких попыток такой сеанс может быть прекращен. Дополнительно, CA PAM предупреждает возможность «прыжка» или «перехода» (“leapfrog”) с одних ресурсов на другие системы (явно не разрешенные пользователю), что снижает возможность неавторизованного доступа к конфиденциальным данным, как и использования различных внутренних ресурсов для организации атаки.

Защита учетных данных

CA PAM может хранить и защищать доступ к учетным записям администраторов и привилегированных пользователей. Учетные записи хранятся и используются в зашифрованном виде - как в самом хранилище решения, так и при их передаче, что существенно уменьшает риски, связанные со случаями кражи или разглашения учетных данных администраторов. CA PAM также поможет снизить риски, в случае, если учетные данные статично прописаны в скриптах (сценариях) и конфигурационных файлах приложений.

Хранилище учетных записей в составе решения CA PAM обеспечивает их защиту и для облачных сред (AWS). Учетные данные можно не хранить у пользователей, что не позволит использовать их в создаваемом вредоносном коде.

Также можно генерировать события для сотрудников службы информационной безопасности и ответственных специалистов операционных центров, что позволяет своевременно предупреждать и блокировать подозрительные и опасные сессии.

Контроль, проверка и запись всего происходящего

CA PAM проверяет все, что делают привилегированные пользователи при работе с ресурсами. Все действия сверяются с политиками контроля доступа ДО исполнения. Это позволяет блокировать нежелательные действия, защититься от злонамеренных и ошибочных действий. События могут быть сохранены для проверки или расследования. Также можно генерировать события для сотрудников службы информационной безопасности и Security Operations Center, что позволяет своевременно предупреждать и блокировать сессии.

CA PAM обеспечивает надежное и защищенное журналирование и запись как для консольного, так и графического режимов сессий, в том числе для веб-приложений. Аудиторы или специалисты по безопасности могут детально проверить, кто и когда совершал действия в системе, просто просмотрев запись, как видеофильм.

И этот подход работает, даже если одну учетную запись используют несколько людей. С помощью CA PAM можно забыть об «анонимной» работе под административными учетными записями.

Защита облачных и виртуальных инфраструктур

Новые технологии (облачные и виртуальные инфраструктуры) расширяют возможности для проведения атак и усложняют управление. Контроль доступа к консолям управления облачными и виртуальными инфраструктурами дает администраторам новые беспрецедентные возможности.

С помощью CA PAM можно надежно держать ситуацию под контролем – ограничить доступ к консолям управления виртуальными и облачными средами на основе ролей, прав, обязанностей, с возможностью записи произведенных действий и ведением полноценного журнала событий.

Надежная аутентификация привилегированного доступа

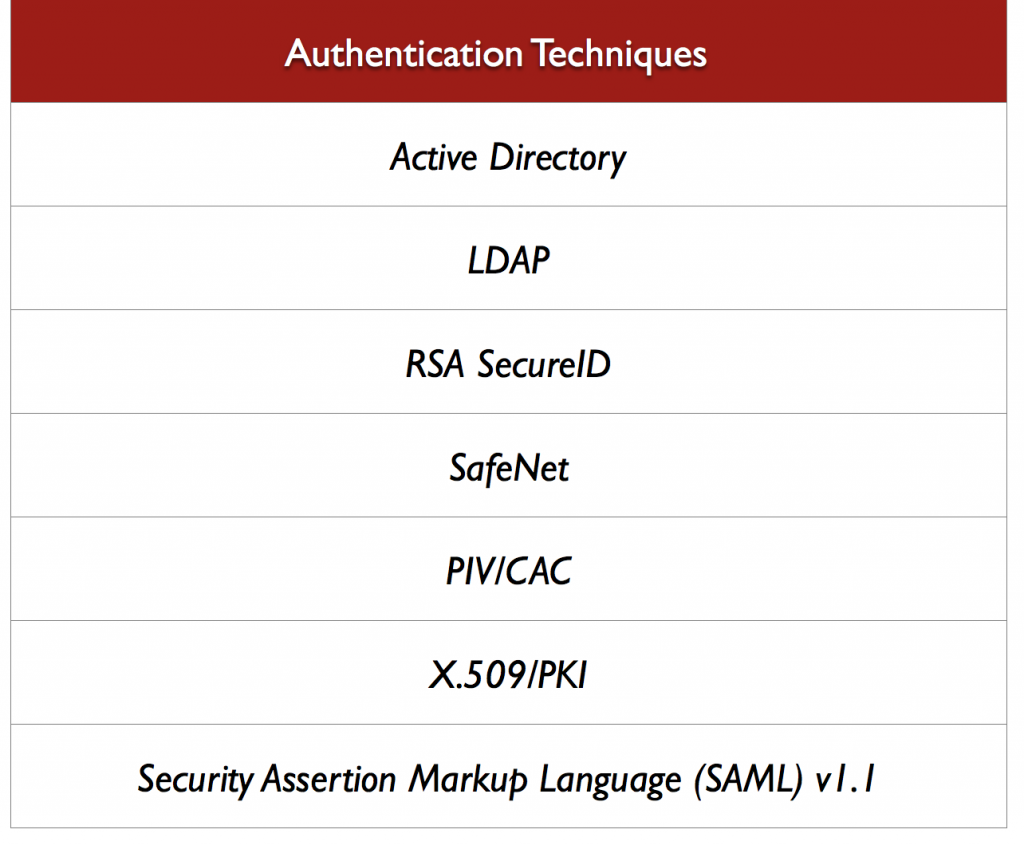

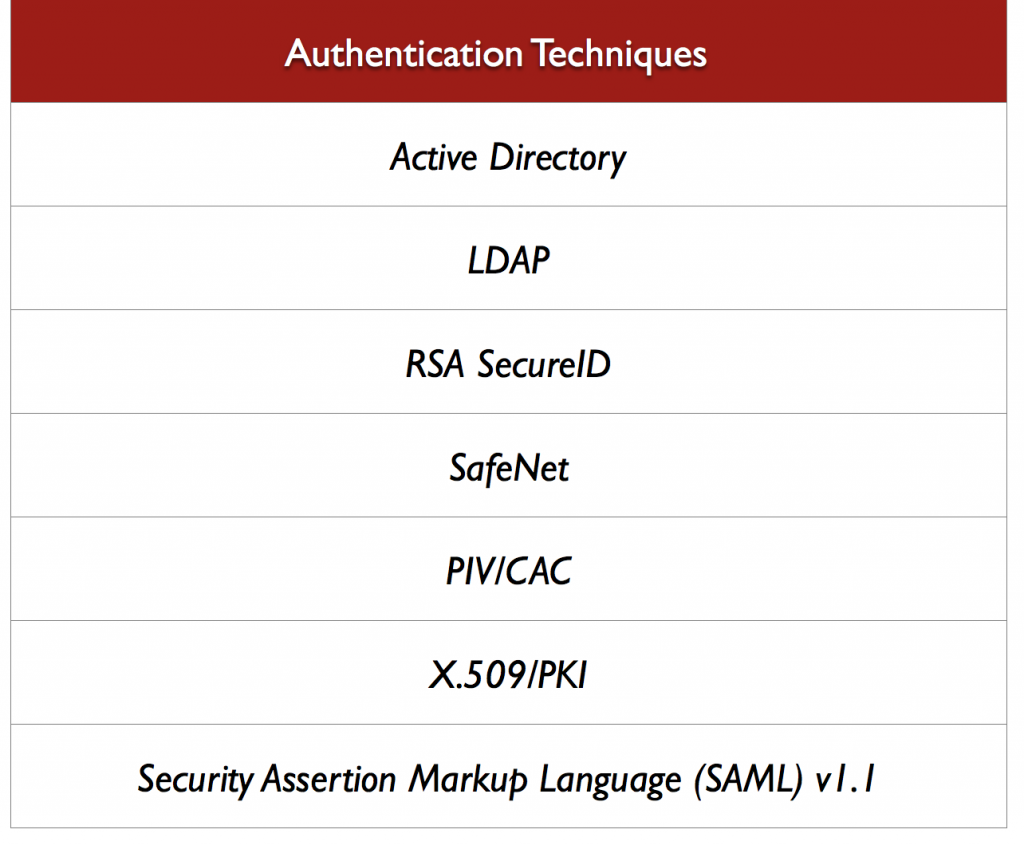

Очень важно, чтобы такие пользователи (а также любые приложения или скрипты, запущенные от их имени) были правильно идентифицированы и выполнены. CA PAM может быть полностью интегрирован с имеющейся в компании системой управления доступом, а также со службой каталога (Microsoft Active Directory или другой службой на основе технологии LDAP), а также системой аутентификации с использованием службы Radius. CA PAM полностью поддерживает технологии управления сертификатами на базе PKI/X.509 и маркеров безопасности (security tokens). Также имеется поддержка технологий Personal Identity Verification/Common Access Cards (PIV/CAC), что позволяет полностью выполнять расширенные требования в соответствии со стандартами HSPD-12 и OMB M-11-11. Встроенные средства интеграции CA PAM позволяют внедрить любые схемы аутентификации как с помощью традиционных имен/паролей, так и при использовании систем одноразовых паролей (например - RSA PIN).

Блокировка нежелательных переходов между системами (Leapfrogging)

Распространённый прием злоумышленников – выявление и использование различных способов доступа к важной корпоративной информации посредством поиска слабозащищенных ресурсов. Начинается такое «исследование» с малозначительных ресурсов, и постепенно злоумышленники «перепрыгивают» из одной системы в другую, отыскивая ценную информацию.

С помощью CA PAM можно минимизировать возможность «прогулок» по вашей сети. В отличии от традиционных подходов CA PAM дает возможность администраторам работать только с теми системами, к которым явно разрешен доступ в задаваемом объеме. CA PAM проактивно борется с попытками использования знаний о внутренней структуре, блокируя любые попытки администраторов подключиться к системам, к которым у них явно не разрешен доступ.

Автоматический поиск и защита облачных решений AWS и виртуальных ресурсов

Традиционный подход задания и применения единых политик доступа средствами множества разных систем не работает в современном гибридном окружении.

Это легко объяснимо – в ситуации, когда операторы создают сотни или тысячи объектов систем запуском одной стандартной процедуры или выполнением набора скриптов, традиционному управлению, включающему «ручное» создание и распространение больших наборов политик, трудно найти место по причине неэффективности. CA PAM позволяет обойти эти ограничения с помощью средств автоматического поиска ресурсов в виртуальной или облачной среде. После обнаружения новых узлов CA PAM может автоматически подключить их и применить заранее заданные политики безопасности.